2021年金三银四的“三”已经要结束了,很幸运地拿到了自己满意的offer。目前已经接到了字节、阿里的offer。最终经过权衡后选择了字节。

总的来说安全岗问的还是比较容易的,要求有比较扎实的基础和技术功底,一般也不会询问算法有关的问题,还是比较注重安全技能和安全项目等。

下面就简要的写一下一些面试中出现的问题。 禁止转载。

字节跳动 安全研究工程师-安全与风控

字节的面试体验总体来说非常的棒,面试官不会让人感到紧张,能够较好的发挥出自己的真实水平。而且字节的面试流程效率非常高,每一面结束出结果也非常的快。

一面 40分钟左右(通过)

前言

最近在复习一些基础知识,顺带整理了一下https的有关内容。

什么是https?

https协议(Hyper Text Transfer Protocol over SecureSocket Layer),翻译过来就是建立在安全套接字层上的超文本传输协议(http),很显然,https是为了确保http协议的安全性而出现的。https在http的基础上加入了SSL协议(SSL3.1后称TLS)以下均称TLS,通过TLS协议使得http数据包能够安全的在网络中进行传输。现在大多数的站点都已经使用了https协议进行通信,也就是在浏览器中看到的所谓的小绿锁🔐。

前言

最近对云安全这块比较感兴趣,学了一波k8s的架构和操作,正好遇上了华为云的这一场比赛,收获颇多。

(甚至通过非预期拿下了平台题目集群的最高权限)。

0x00 题目入口发现

拿到题目发现是一个类似于提供IaaS服务的站点,扫描了一波目录,发现几个文件以及路由:

phpinfo.php

robots.txt

admin/

login/

static/0x00 前言

这学期有一门名为网络安全理论与技术的课,实验相较其他课程还是比较硬核且有趣的,借着这个机会练练golang开发,同时弥补了一些一直比较模糊的概念以及使用方法,例如golang的协程、信道、并发控制等。

写完实验报告直接复制过来了。。可能会有些错误,如果看到哪个我的理解有偏差或者不对,欢迎评论指出~

github: https://github.com/AnneviLL/PortHub

0x01 编写一个简单的端口扫描器

Golang 语言专门提供了net包用于网络编程,我们可以很容易的通过Golang net包中的 DialTimeout 方法实现基于TCP连接的端口扫描。其原型如下:

一道go Web CTF赛题分析(获取管理员权限为非预期解)

赛题来源: WMCTF2020

赛题环境下载: https://mega.nz/file/YIQxVKqA#eaGTWA6yqq_PGj9I5T3dLbbHCOkI6p1a8ArwlKDp6Ws

0x01 题目逻辑分析

- main函数初始化了数据库以及调用

loadPulgin载入plugin,同时声明了相关的路由。 - handler中定义了路由处理的方法,包括登录注册等等。

- utils中定义了一些函数,hash,随机数生成以及用户权限控制等。

- admin_handler中,引入了

Plugin库,并且可以上传自己的plugin载入。

靶机环境搭建

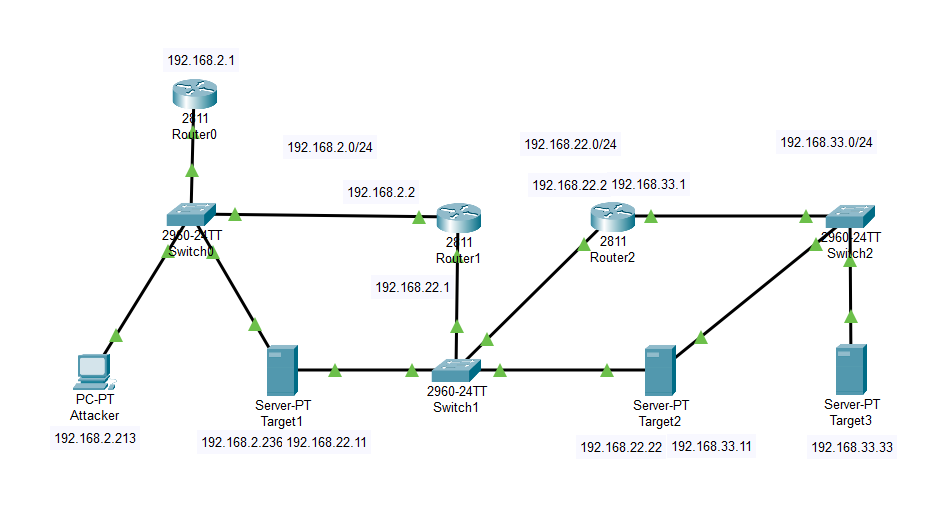

攻击机 kali: 192.168.2.213

Vmware 网卡设置:

网络拓扑结构:

0x00 实验思路

简述:

- 创建一个通讯通道,并且用

IPC键值来标识这个通道,使得两个进程能够使用同一个通道进行通信。 - 创建并初始化三个有名信号量

mutexreceiver_responsesender_write,对接受和发送过程上锁,避免读者写者冲突。 - 通信双方通过共享内存首地址的值来判断是否已经发送或接受到消息

- 发送方将发送的消息存入共享内存,接收方则不断轮询共享内存,以接受数据。

- 进程结束后,销毁信号量与共享内存。

前言

由于在学校创新实践所做的项目是waf,之前也有了解过一点蜜罐的相关知识,因此打算深入学习蜜罐技术并且将其和waf结合,实现更好的防御效果。

蜜罐简介

蜜罐可以实现对攻击者的主动诱捕,能够详细地记录攻击者攻击过程中的许多痕迹,利于取证。并且可以收集到大量有研究价值的数据,如留下的后门、攻击者的操作和攻击者信息等,从而便于提供丰富的溯源数据。

高交互性蜜罐:模仿承载各种服务的生产系统的活动,因此,可能允许攻击者大量服务浪费时间。通过使用虚拟机docker等,可以在单个物理机上托管多个蜜罐。因此,即使蜜罐受损,也可以更快地恢复它。通常,高交互性蜜罐由于难以检测而提供了更高的安全性,但维护成本很高。如果虚拟机不可用,则必须为每个蜜罐维护一台物理计算机。